Il malware viene distribuito tramite un file chiamato ASUS Webstorage Update.exe che, a sua volta, produce l’infezione ad opera di AsusWSPanel.exe, identificato da Windows come sicuro perché utilizza una firma certificata, ovvero quella di ASUS Cloud Corporation.

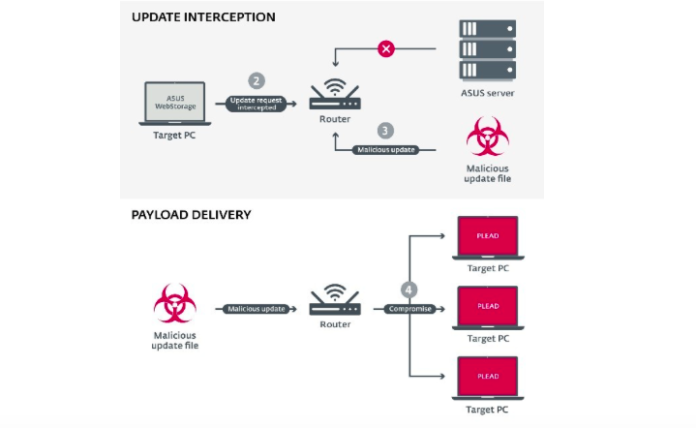

Secondo i ricercatori di ESETquesto scenario si presta ad ipotizzare un attacco man-in-the-middle, considerato che l’aggiornamento di ASUS WebStorage è trasferito tramite protocollo http e che, una volta scaricato, il software non ne verifica l’autenticità prima dell’esecuzione. Pertanto, se il processo di aggiornamento viene intercettato dai cyber criminali, questi ultimi sono in grado di intromettersi nel trasferimento inviando un aggiornamento dannoso.

Inoltre, secondo i dati a disposizione dei ricercatori di ESET, il malware Plead può compromettere anche alcuni router per utilizzarli come server C & C; in particolare, ad oggi i dispositivi colpiti da questa campagna appartengono allo stesso produttore e presentano un pannello di amministrazione direttamente accessibile da Internet, purtroppo vulnerabile ad un attacco MitM. E’ quindi molto importante per gli IT manager non solo monitorare accuratamente l’ambiente digitale in cui operano per trovare possibili intrusioni, ma anche implementare nei prodotti utilizzati i meccanismi di aggiornamento adeguati che siano resistenti agli attacchi MitM.